Microsoft Entra ID/Azure AD anbinden

Microsoft Entra ID, früher Azure Active Directory, ist ein Cloud-basierter Dienst für das Identitäts- und Zugriffsmanagement von Anwendungen, die in Microsoft Azure gehostet werden, sowie von Anwendungen, die in anderen Clouds oder On-Premise-Umgebungen ausgeführt werden. Entra ID bietet Funktionen wie Single Sign-On, Multi-Faktor-Authentifizierung, Self-Service Password Reset, Conditional Access Policies und Identitätsschutz. Mit Entra ID können Organisationen ihre Benutzer, Gruppen und Geräte zentral verwalten und den Zugriff auf ihre Ressourcen steuern.

Das Web Management des OPC Router 5 ermöglicht die Benutzerverwaltung und Authentifizierung über Entra ID, indem Entra ID angebunden wird.

Für diese Anleitung wird ein bestehender Microsoft Entra ID Tenant vorausgesetzt.

Damit der OPC Router Entra ID verwenden kann, muss eine neue Registrierung zu den Anwendungsregistrierungen Ihres Microsoft Entra ID Tenants hinzugefügt werden.

Das Aussehen und die Menüführung der Benutzeroberfläche von Microsoft Entra ID können abweichen.

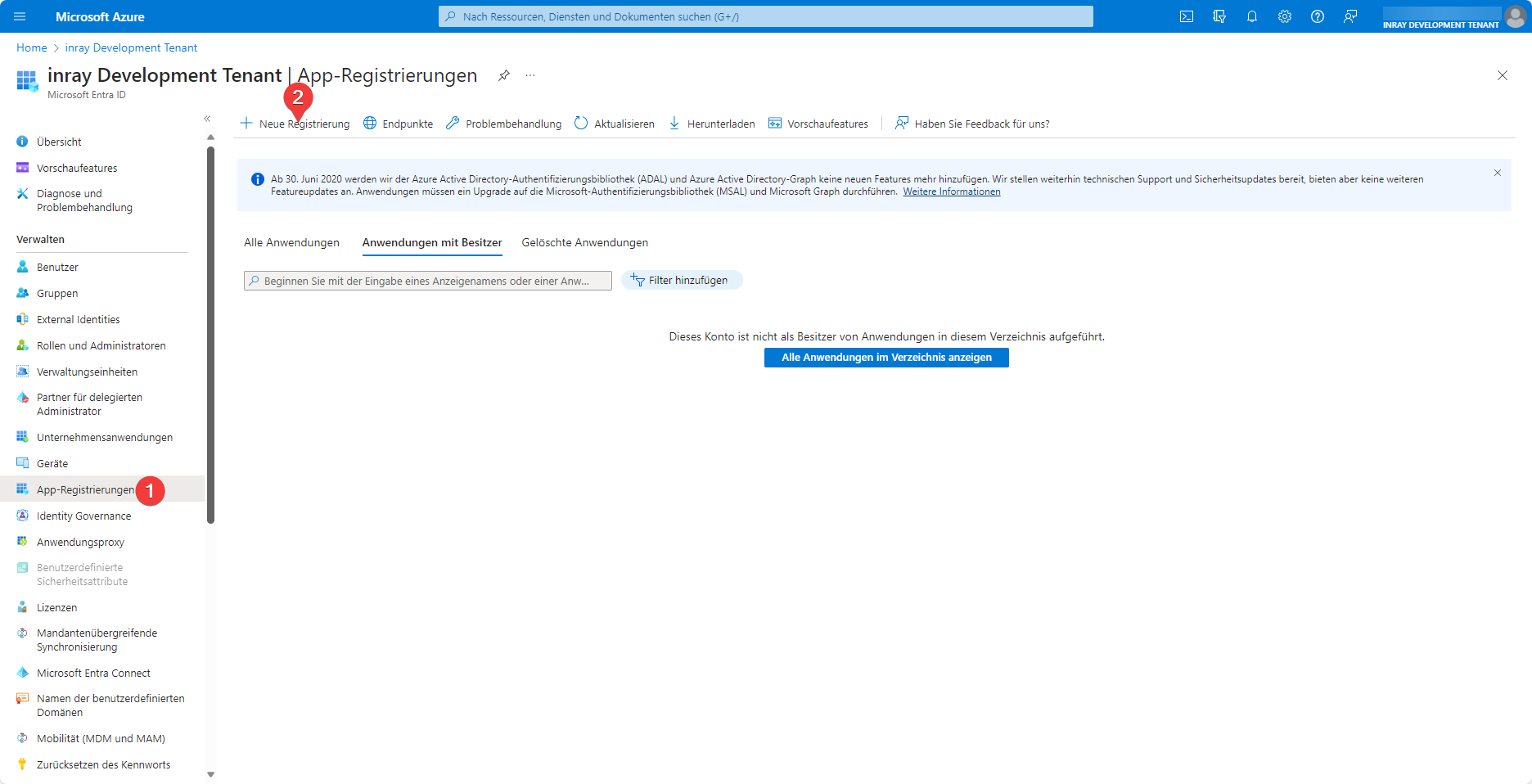

Auf der Registerkarte App-Registrierungen (1) Ihres Microsoft Entra ID Tenants können Sie eine neue Anwendung erstellen, indem Sie auf Neue Registrierung (2) klicken.

Das Aussehen und die Menüführung der Benutzeroberfläche von Microsoft Entra ID können abweichen.

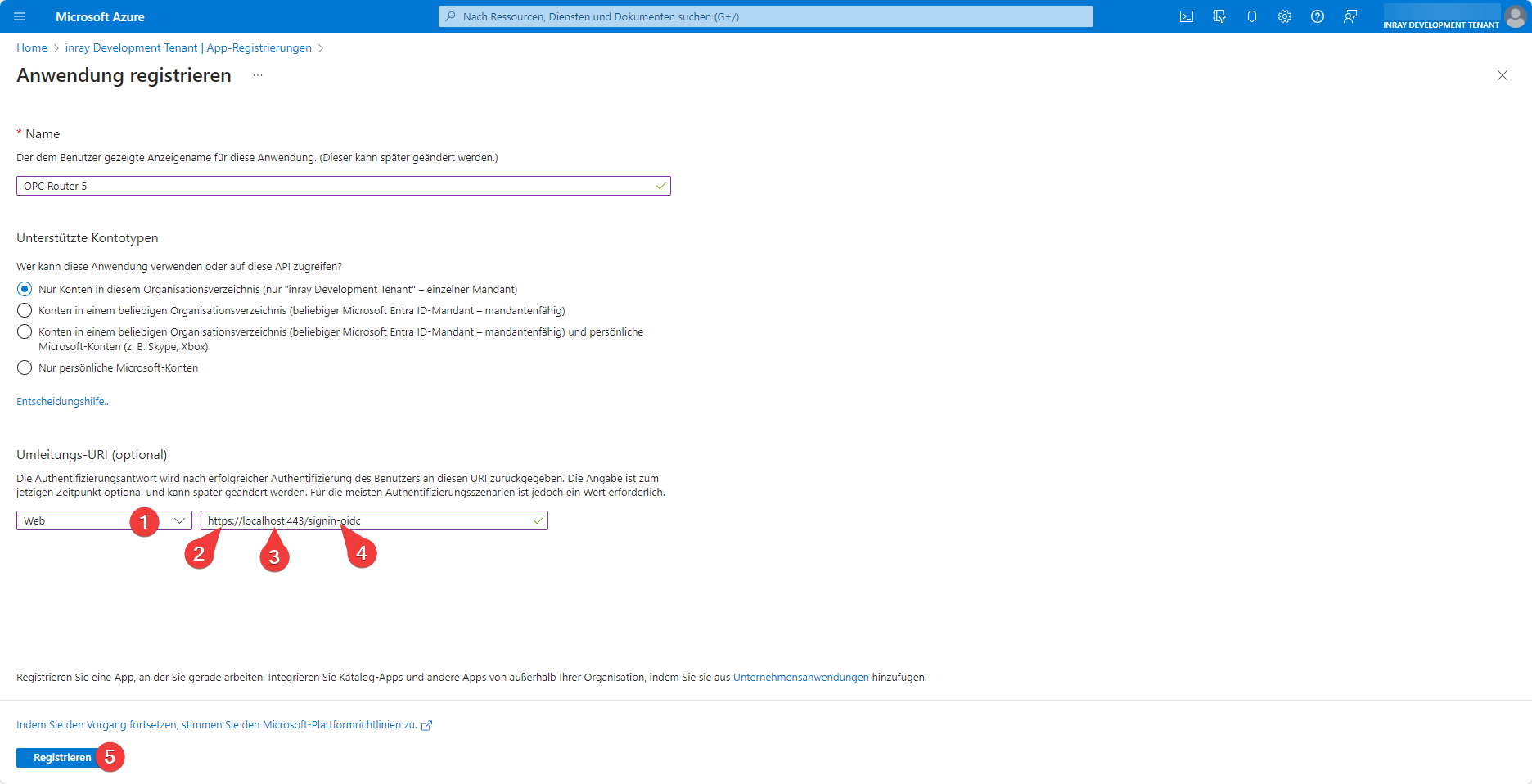

Es ist wichtig, dass die Umleitungs-URI der Anwendung angepasst wird. In der Auswahlliste (1) muss Web ausgewählt werden. Als Adresse (3) muss die Adresse konfiguriert werden, unter der das Web Management erreichbar ist. Dies muss die gültige https (2) Adresse des Web Managements sein, ansonsten ist dies nicht erlaubt. Das SSL-Zertifikat muss nicht von einer Zertifizierungsstelle ausgestellt sein, auch selbstsignierte Zertifikate sind zulässig. Wie Sie Https für Ihre OPC Router Web Management einrichten, erfahren Sie hier:

Als Endpunkt (4) muss zusätzlich der eingestellte Login-Request-Pfad übergeben werden. Dieser ist standardmäßig /signin-oidc, kann aber auch bei Bedarf durch die Umgebungsvariable AZURE_AD_CALLBACK_PATH überschrieben werden.

Die neu erstellte Anwendung muss noch konfiguriert werden, damit die Authentifizierung über Microsoft Entra ID erfolgreich durchgeführt werden kann.

.webp)

Das Aussehen und die Menüführung der Benutzeroberfläche von Microsoft Entra ID können abweichen.

Wählen Sie dazu in der Registerkarte App-Registrierungen (1) unter der Gruppe Alle Anwendungen (2) Ihre soeben erstellte Anwendung (3) aus.

Das Aussehen und die Menüführung der Benutzeroberfläche von Microsoft Entra ID können abweichen.

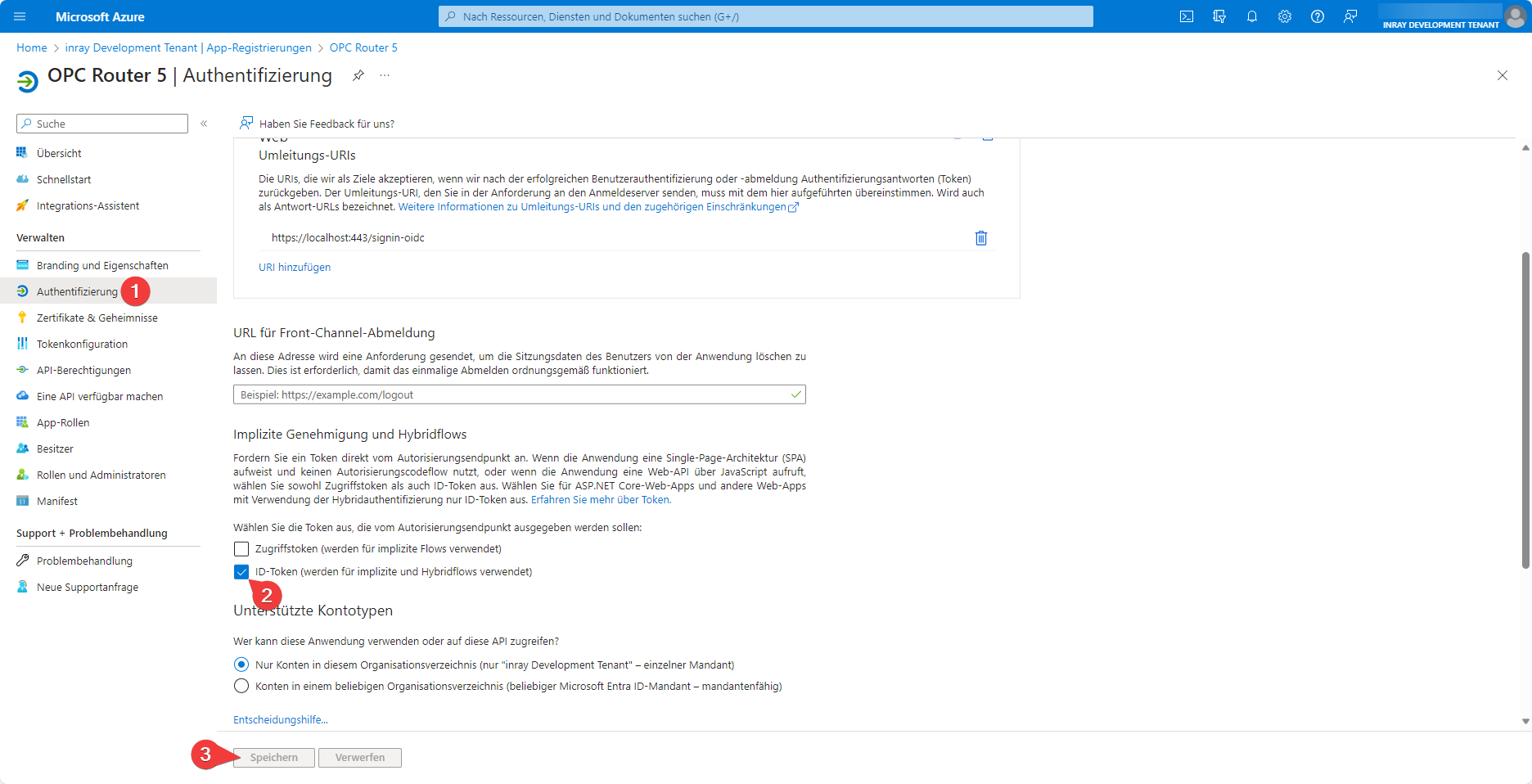

Auf der Registerkarte Authentifizierung (1) befindet sich das Kontrollkästchen ID-Token (2), das aktiviert sein muss, damit die Benutzerverwaltung des Web Management über Microsoft Entra ID funktioniert. Speichern (3) Sie diese Einstellungsänderung.

In Ihrem Entra ID Tenant können Sie nun über die Registerkarte Unternehmensanwendungen zu Ihrer jetzt konfigurierten Anwendung navigieren und die Registerkarte Benutzer und Gruppen für die Benutzerverwaltung verwenden.

OPC Router 5 Container mit Anbindung an Entra ID erstellen

Damit der OPC Router mit Entra ID verbunden werden kann, müssen drei Informationen vom Tenant verfügbar sein: Die Anwendungs-ID, die Verzeichnis-ID und eine Domäne, unter der die Entra ID Konfiguration erreichbar ist.

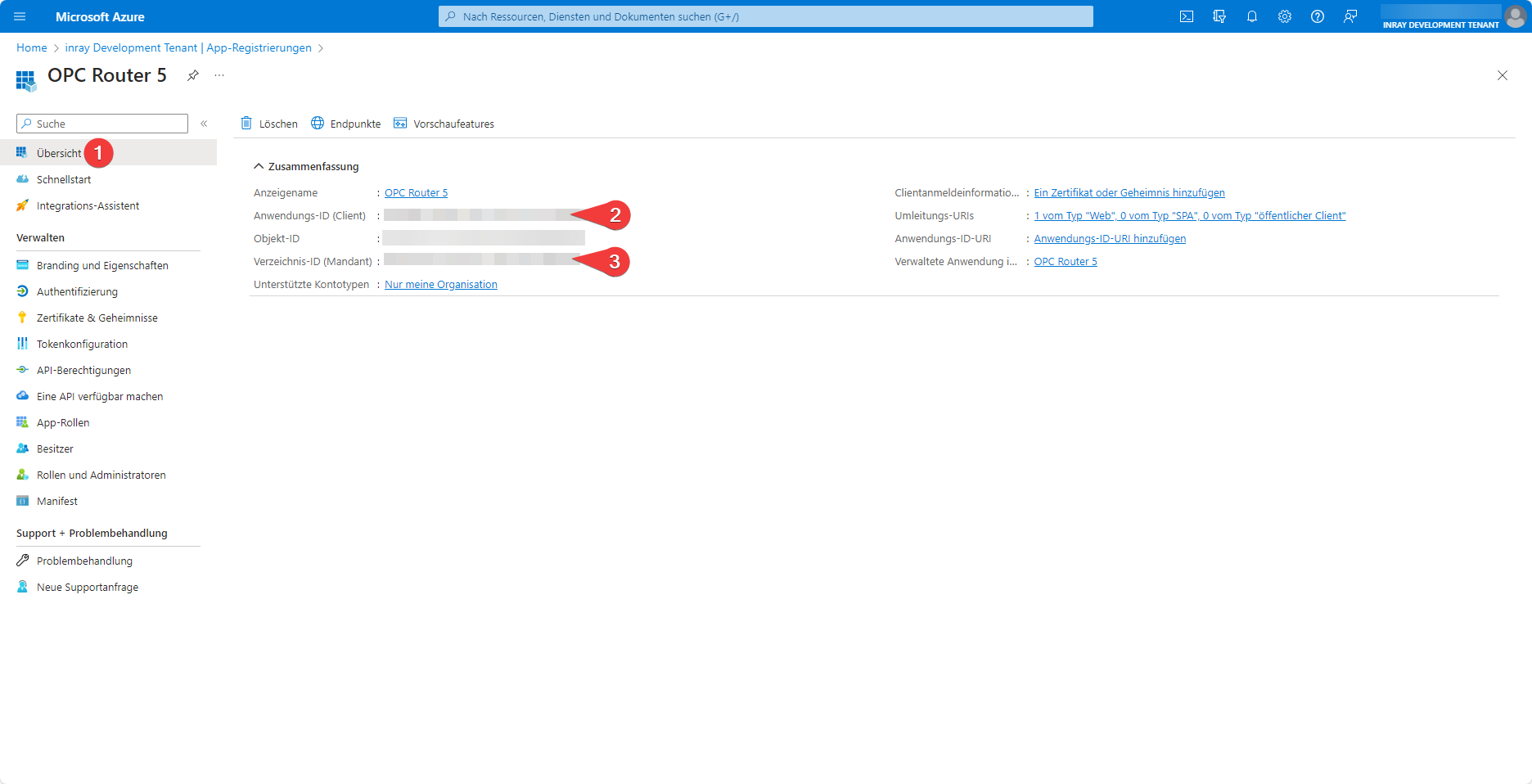

Das Aussehen und die Menüführung der Benutzeroberfläche von Microsoft Entra ID können abweichen.

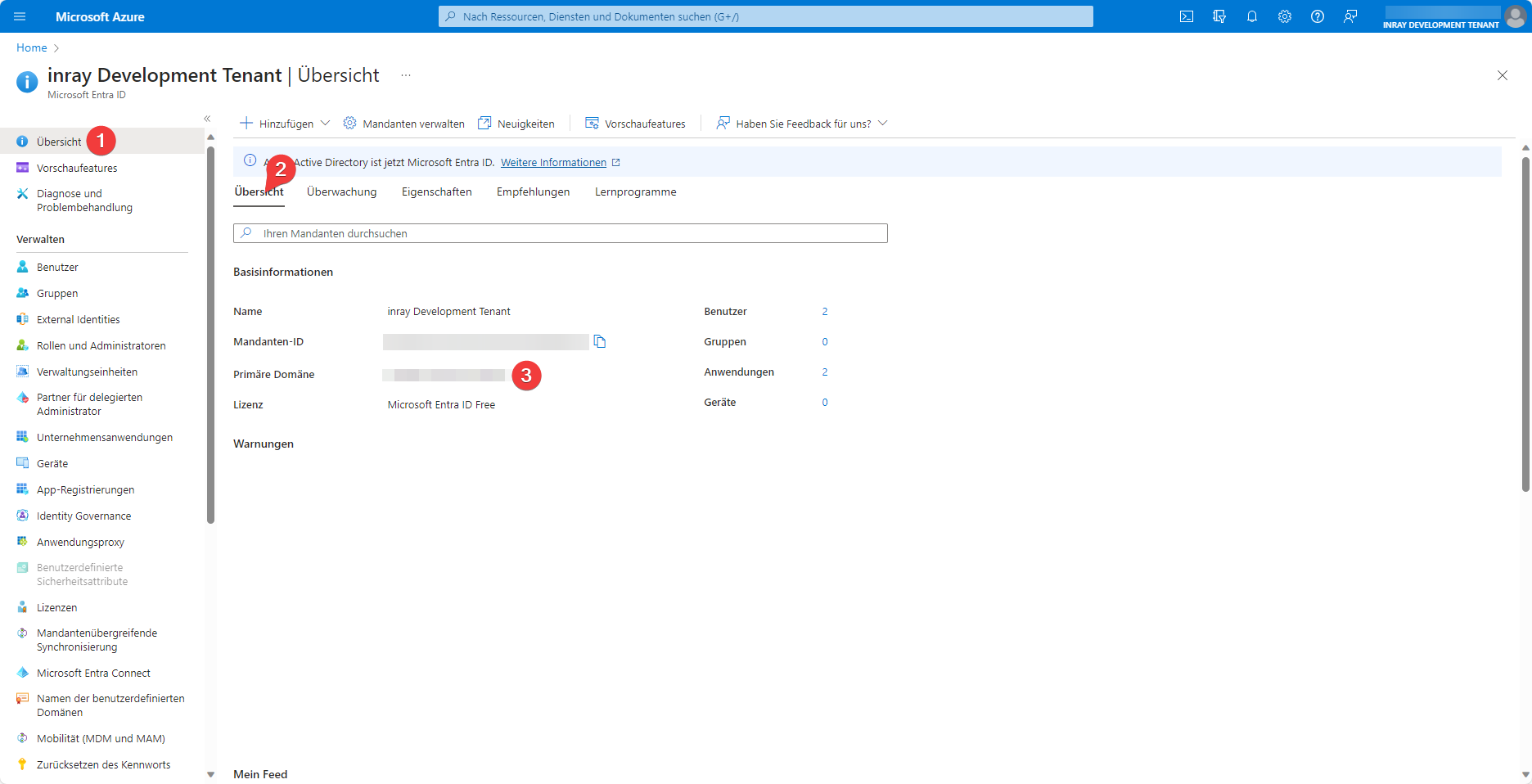

Die Primäre Domäne (3) finden Sie im der Registerkarte Übersicht (1) unter dem Tab Übersicht (2) Ihres Entra ID Tenants.

Das Aussehen und die Menüführung der Benutzeroberfläche von Microsoft Entra ID können abweichen.

Die Anwendungs-ID (2) und die Verzeichnis-ID (3) werden auf der Registerkarte Übersicht (1) der erstellten Anwendungsregistrierung angezeigt.

Mit diesen Informationen können Sie nun einen Docker-Run-Befehl ausführen, der einen OPC Router Container mit einer Verbindung zu Entra ID erstellt:

docker run -d \

-e OR_I_ACCEPT_EULA=true \

-e AZURE_AD_DOMAIN=domain.onmicrosoft.com \

-e AZURE_AD_TENNANT_ID=1111111-1111-1111-1111-1111111 \

-e AZURE_AD_CLIENT_ID=1111111-1111-1111-1111-1111111 \

--name opcrouterentra \

opcrouter/runtime

Mit Ausführen des Befehls stimmen Sie durch dem Setzen der Umgebungsvariable OR_I_ACCEPT_EULA auf true den Endbenutzer-Lizenzbedingungen zu.

Geben Sie Ihre (primäre) Domäne in die Umgebungsvariable AZURE_AD_DOMAIN, Ihre Verzeichnis-ID in die Umgebungsvariable AZURE_AD_TENNANT und Ihre Anwendungs-ID in die Umgebungsvariable AZURE_AD_CLIENT_ID ein.

Damit die Authentifizierung über die Entra ID funktioniert, muss HTTPS auf dem Container eingerichtet sein. Die dafür notwendigen Einstellungen wurden hier zu Demonstrationszwecken weggelassen. Der unveränderte Befehl ist daher nicht lauffähig.

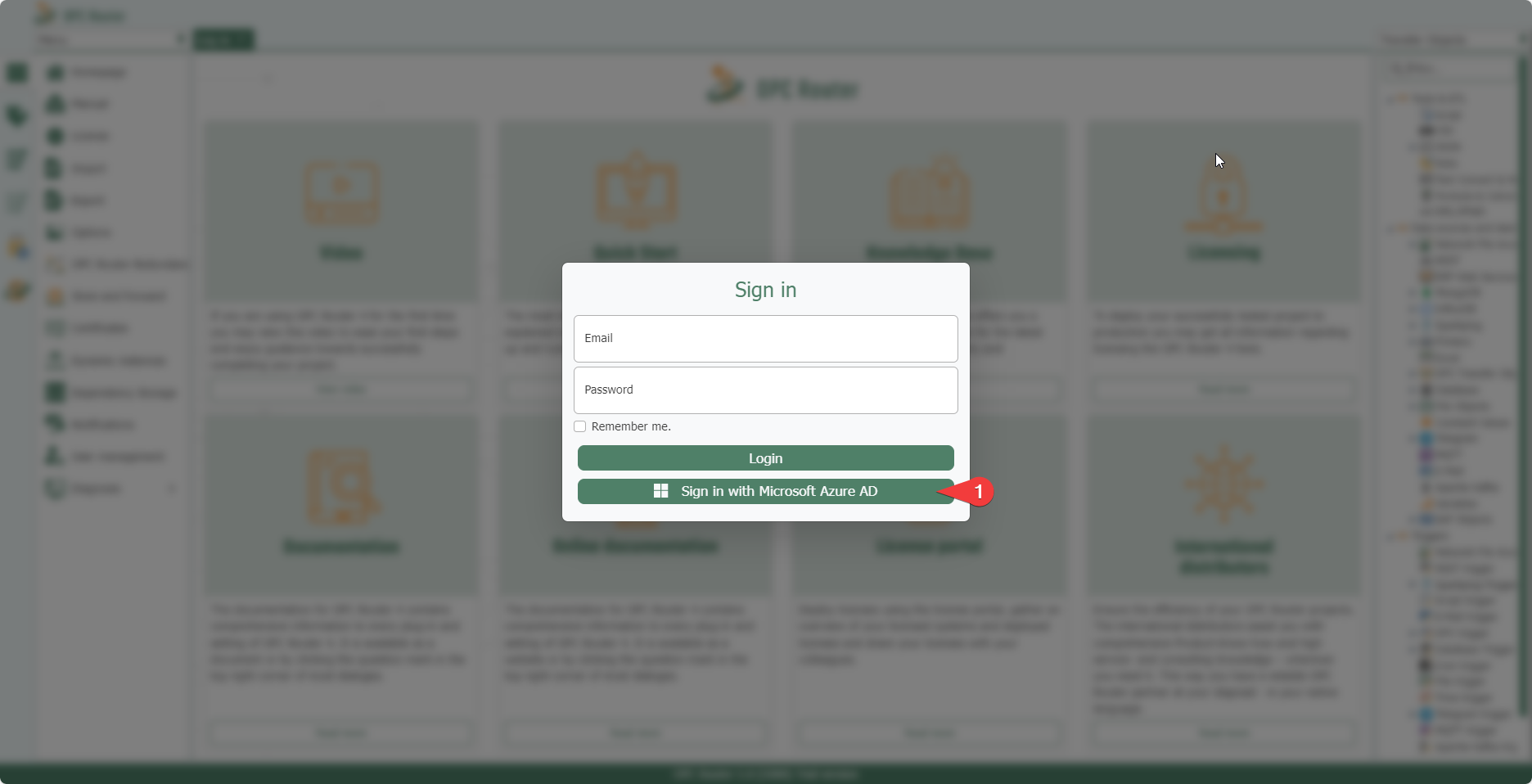

Nach erfolgreicher Einrichtung sollte unter dem Login-Button ein Button für die Anmeldung über Azure AD/Entra ID (1) erscheinen. Über diese Schaltfläche können sich Benutzer, die über den Entra ID Tenant hinzugefügt wurden, anmelden.