MQTT Cloudprofil: AWS IoT

Dieses Kapitel beschreibt den zusätzlichen Tab „AWS“ des MQTT-Plug-ins. Alle allgemeinen MQTT-Einstellungen (Standardprofil) finden Sie unter MQTT Plug-in Konfiguration.

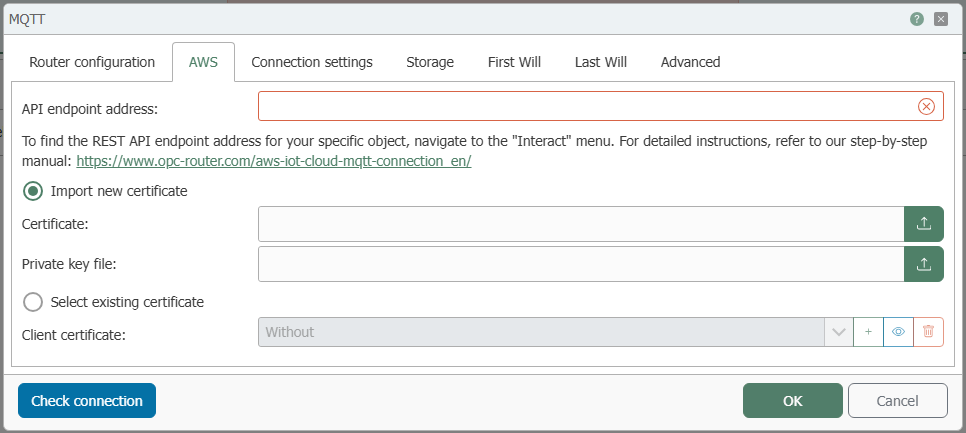

Prinzip: Das AWS-Tab ergänzt die Standardkonfiguration um Felder für Endpoint und Client-Zertifikate. Die übrigen Tabs (Connection settings, Storage, First Will, Last Will, Advanced) werden wie beim Standardprofil konfiguriert.

Tab: AWS

| Feld | Beschreibung |

|---|---|

| API endpoint address | REST-API-Endpoint des AWS IoT-Objekts (Thing). Den Wert finden Sie in AWS IoT unter Manage → Things → (Ihr Thing) → Interact. |

| Import new certificate | Importiert ein neues Clientzertifikat mit zugehörigem Private Key in die Zertifikatsverwaltung des OPC Routers. |

| Certificate | Datei-Auswahl für das Gerätezertifikat (*.crt / *.pem). |

| Private key file | Datei-Auswahl für den privaten Schlüssel (*.key). |

| Select existing certificate | Verwendet ein bereits importiertes Clientzertifikat aus der Zertifikatsverwaltung. |

| Client certificate | Auswahl des zu verwendenden Clientzertifikats (oder Without). |

| Check connection | Prüft die Verbindung mit den aktuell eingestellten Werten. |

Der Link-Hinweis im Dialog führt direkt zum [Knowledge-Base-Artikel]. In AWS IoT finden Sie den API Endpoint auf der Seite Interact des ausgewählten Things.

Voraussetzungen in AWS IoT Core

- Thing anlegen: Manage → Things → Register a thing → Create a single thing und benennen.

- Zertifikate erstellen/aktivieren: Create certificate → Zertifikat (CRT/PEM) und Private Key (KEY) herunterladen → Activate.

- Policy anlegen und zuordnen: Secure → Policies → Policy erstellen (z. B.

iot:*auf*als Startpunkt) und die Policy dem Zertifikat Attach.

Die genaue Policy sollte Ihrem Sicherheitskonzept entsprechen. Beschränken Sie Aktionen/ARNs so weit wie möglich.

Zertifikate im OPC Router verwalten

- Zertifikat importieren: Extras → Einstellungen → Zertifikatsverwaltung → Client-Zertifikate → Import.

- Privaten Schlüssel zuordnen: importiertes Zertifikat markieren → Private Key hinzufügen → KEY-Datei auswählen.

- Zertifikat prüfen: Anzeige in der Zertifikatsliste kontrollieren.

Konfiguration im MQTT-Plug-in (AWS-Tab)

-

Öffnen Sie Plug-ins → MQTT und erstellen/bearbeiten Sie eine MQTT-Anbindung.

-

Routereinstellungen: Name vergeben, Cloud profile: AWS wählen.

-

AWS:

- API endpoint address eintragen (aus Interact kopiert).

- Select existing certificate wählen oder Import new certificate verwenden und Zertifikat + Key angeben.

- Check connection ausführen.

-

Connection settings / First Will / Last Will / Advanced: nach Bedarf (wie im Standardprofil) konfigurieren.

-

Mit OK speichern.

Typische Einstellungen / Hinweise

- Port & TLS: AWS IoT verwendet TLS; in Connection settings sollte Enable TLS/SSL aktiv sein.

- Client-ID: Für parallele Instanzen Platzhalter verwenden (z. B.

MyInstance-${hostname}-#[RAND:4]). - QoS: Siehe MQTT Performance für Auswirkungen auf Latenz und Ausführzeit.

- Storage: Für „Last Value“-Abfragen aktivieren Sie MQTT Data Storage und definieren Sie die gewünschten Pattern. Lesen über MQTT Storage Read-Transferobjekt.

Troubleshooting

| Symptom | Ursache / Lösung |

|---|---|

| Handshake/Authentication failed | Zertifikat/Key nicht korrekt importiert oder falsches Zertifikat ausgewählt. Zertifikatsverwaltung prüfen und ggf. neu importieren. |

| Access denied | Policy fehlt oder ist zu restriktiv. In AWS IoT unter Secure → Policies prüfen und dem Zertifikat Attach. |

| No route to host / Timeout | Endpoint falsch, Port/Firewall blockiert oder TLS deaktiviert. Endpoint aus Interact neu kopieren, TLS/Port prüfen. |

| Duplicate Client-ID | Mehrere Instanzen mit gleicher Client-ID. Platzhalter oder Random verwenden. |

Siehe auch

- Hauptkonfiguration: MQTT Plug-in Konfiguration

- Leistung/RTT/QoS: MQTT Performance

- Storage-Lesen: MQTT Storage Read-Transferobjekt