MQTT Cloudprofil: Azure IoT Hub

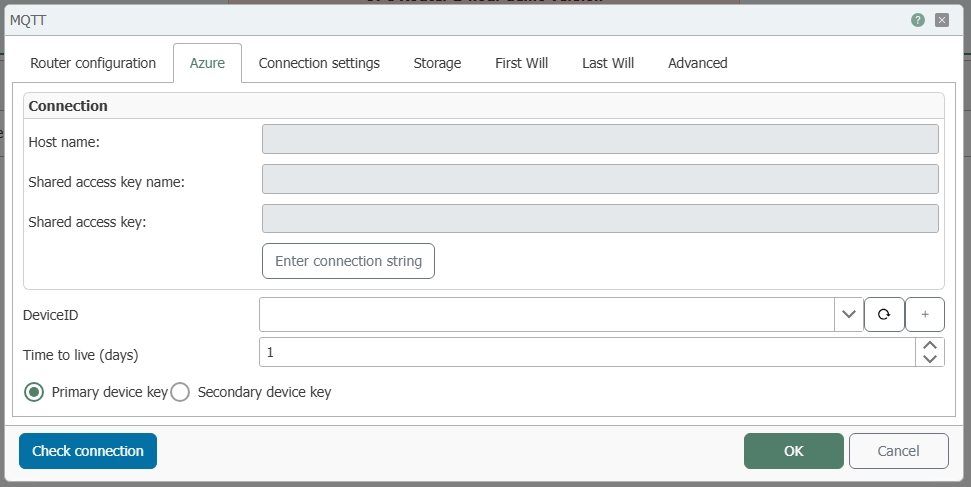

Dieses Kapitel beschreibt den zusätzlichen Tab „Azure“ des MQTT-Plug-ins. Alle allgemeinen MQTT-Einstellungen (Standardprofil) finden Sie unter MQTT Plug-in Konfiguration.

Prinzip: Das Azure-Tab ergänzt die Standardkonfiguration um Felder zur Authentifizierung über Shared Access Keys (SAS-Tokens) und Device IDs für den sicheren Zugriff auf den Azure IoT Hub.

Tab: Azure

Empfohlener Einstieg laut Schritt-für-Schritt-Anleitung: Verbindungszeichenfolge eingeben, Device auswählen/anlegen, Check connection. Details siehe [Knowledge-Base-Artikel].

| Feld | Beschreibung |

|---|---|

| Host name | Hostname des Azure IoT Hubs. Wird in Azure im Bereich IoT Hub → Overview → Hostname angezeigt (z. B. myhub.azure-devices.net). |

| Shared access key name | Name der Richtlinie (z. B. iothubowner oder benutzerdefinierte Policy) aus dem Azure IoT Hub. |

| Shared access key | Der zugehörige Schlüssel der gewählten Richtlinie. Wird in Azure unter Shared access policies angezeigt. |

| Enter connection string | Öffnet ein Pop-up zur direkten Eingabe der kompletten Verbindungszeichenfolge (HostName=...;SharedAccessKeyName=...;SharedAccessKey=...). |

| Device ID | Eindeutige Geräte-ID im IoT Hub. Wird im Azure-Portal unter IoT devices angezeigt oder neu angelegt. |

| Time to live (days) | Lebensdauer des generierten Tokens in Tagen. Nach Ablauf wird automatisch ein neues Token aus dem Access Key erstellt. |

| Primary / Secondary device key | Auswahl, ob das primäre oder sekundäre Token zur Authentifizierung verwendet wird. |

| Check connection | Testet die Verbindung mit dem angegebenen IoT Hub und Token. |

Voraussetzungen in Azure IoT Hub

-

IoT Hub erstellen: Über Azure Portal → Create a resource → Internet of Things → IoT Hub.

-

Gerät (Device) anlegen: IoT Hub → Devices → + New → Device-ID definieren → Save.

-

Access Policy prüfen: Unter Shared access policies sicherstellen, dass eine Policy mit Schreibrechten (

iothubowneroder eigene Policy) vorhanden ist. -

Zugriffsdaten kopieren:

- Hostname (z. B.

example.azure-devices.net) - Shared Access Key Name (Policy)

- Shared Access Key (Token)

- Hostname (z. B.

Zertifikate / Sicherheit

- Azure IoT verwendet standardmäßig TLS für alle MQTT-Verbindungen (Port 8883).

- In den Connection settings muss daher TLS/SSL aktiv sein.

- Eine manuelle Zertifikatsauswahl ist in der Regel nicht erforderlich, da Azure die Verbindung über Public-Root-Zertifikate absichert.

Konfiguration im MQTT-Plug-in (Azure-Tab)

-

Plug-ins → MQTT öffnen und eine Anbindung erstellen/bearbeiten.

-

Routereinstellungen: Cloudprofil Azure IoT wählen.

-

Azure-Tab (empfohlen laut Tutorial):

- Enter connection string klicken und die Primary connection string der gewünschten Policy (z. B.

iothubowner) einfügen. - DeviceID auswählen oder über + neu anlegen.

- Check connection ausführen.

- Enter connection string klicken und die Primary connection string der gewünschten Policy (z. B.

-

Alternative: Hostname / Shared access key name / key manuell eintragen (anstatt Connection String).

-

Connection settings / First Will / Last Will / Advanced bei Bedarf prüfen; anschließend mit OK speichern.

Typische Einstellungen / Hinweise

- QoS: Siehe MQTT Performance für Details zu Latenz und Durchsatz.

- Storage: Für persistente „Last Value“-Abfragen aktivieren Sie MQTT Data Storage (siehe MQTT Storage Read-Transferobjekt).

- Client-ID: Sollte der Device-ID entsprechen, wenn mehrere Geräte parallel mit dem gleichen IoT Hub verbunden sind.

- TLS-Port: Standardmäßig 8883, alternativ WebSocket über Port 443 (nicht empfohlen für OPC Router).

Troubleshooting

| Symptom | Ursache / Lösung |

|---|---|

| 401 Unauthorized | Falscher oder abgelaufener SAS-Token. Time to live prüfen und ggf. Token neu generieren. |

| Device not found | Device-ID stimmt nicht mit Azure IoT Hub überein. In der Device-Liste prüfen. |

| Connection refused (Port 8883) | TLS deaktiviert oder Port blockiert. Firewall und TLS-Einstellung prüfen. |

| Access denied (Policy) | Fehlende Berechtigung der Policy. Schreib-/Lesezugriff in Azure Policy aktivieren. |

Siehe auch

- Hauptkonfiguration: MQTT Plug-in Konfiguration

- Leistung / QoS / RTT: MQTT Performance

- Storage-Lesen: MQTT Storage Read-Transferobjekt